BlueLotus是清华大学蓝莲花战队所写的xss测试平台,XSS测试平台是测试XSS漏洞获取cookie并接收Web⻚⾯的平台,XSS可以做JS能做的所有事,包括但不 限于窃取cookie、后台增删改⽂章、钓⻥、利⽤XSS漏洞进⾏传播、修改⽹⻚代码、⽹站重定向、获取⽤ 户信息等。

该平台后端语⾔是PHP,⽆sql版,所以 想要使⽤该平台需要要php的环境。而且需要搭建在自己的云服务器上。

其安装起来相比较于xss-platform更加简单,如果说xss-platform是一个多人使用的堡垒,而BlueLotus_XSS更像是一个人使用的瑞士军刀。

BlueLotus_XSS源代码

源代码在这里:https://github.com/trysec/BlueLotus_XSSReceiver

我们下载了之后也解压在WWW目录下

![图片[1]-BlueLotus_XSS平台的搭建 - 欧鹿星球-欧鹿星球](/wp-content/uploads/2023/12/20231223103326710-image.png)

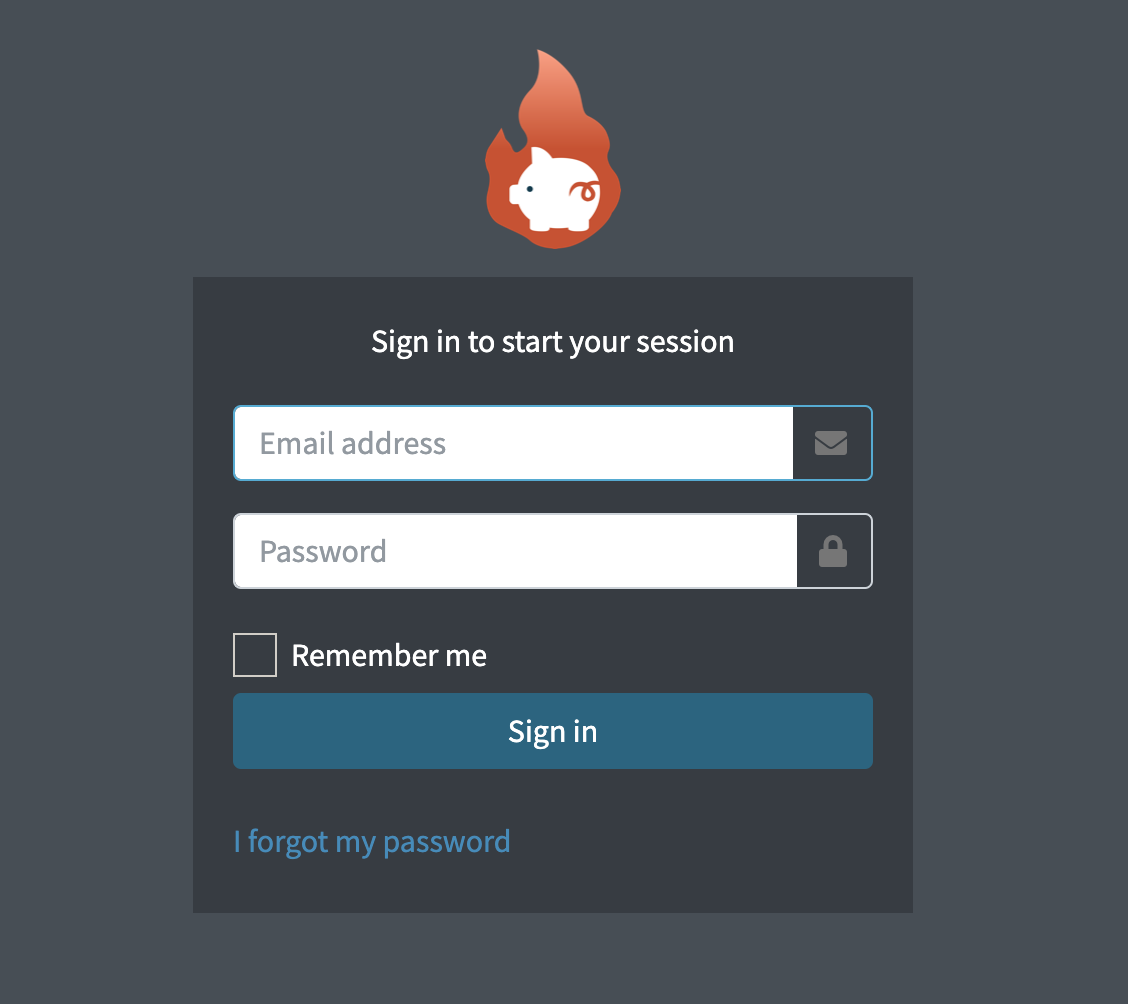

因为我解压在www/BlueLotus_XSSReceiver-master文件夹下,所以我们访问http://ip/BlueLotus_XSSReceiver-master/admin.php登录后台

![图片[2]-BlueLotus_XSS平台的搭建 - 欧鹿星球-欧鹿星球](/wp-content/uploads/2023/12/20231223103353309-image.png)

我们点击安装直接在页面上进行安装。

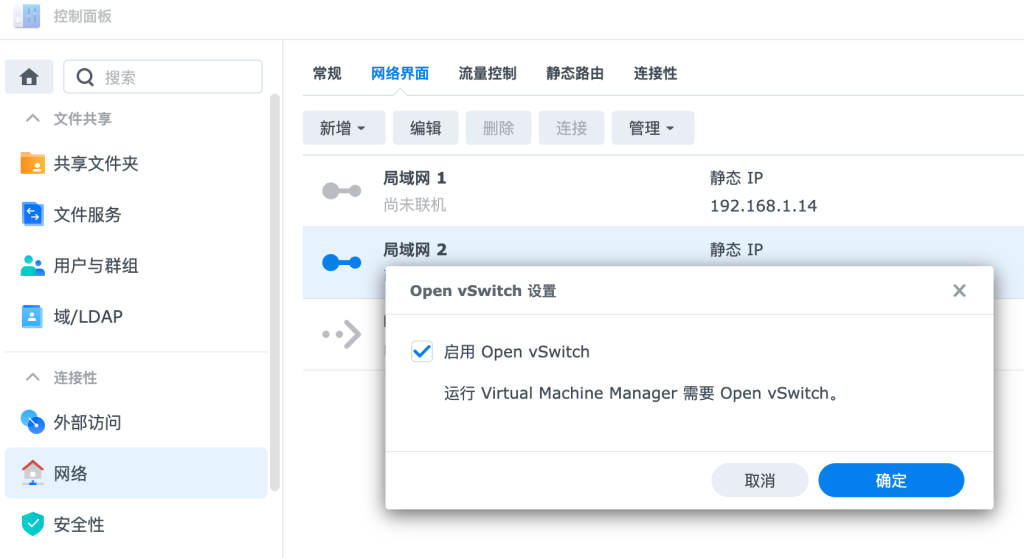

![图片[3]-BlueLotus_XSS平台的搭建 - 欧鹿星球-欧鹿星球](/wp-content/uploads/2023/12/20231223103419394-image.png)

必要的需要修改的地方箭头已经标注了。

我们修改好了之后直接登录。

![图片[4]-BlueLotus_XSS平台的搭建 - 欧鹿星球-欧鹿星球](/wp-content/uploads/2023/12/20231223103431128-image.png)

现在就直接可以使用了。

![图片[5]-BlueLotus_XSS平台的搭建 - 欧鹿星球-欧鹿星球](/wp-content/uploads/2023/12/20231223103525489-image-1024x469.png)

简单使用

1.创建cooke.js

将⽂件内的“⽹站地址”修改为⾃⼰的“⽹站地址+index.php”,之后点击新增,就可以在我的JS⾥看到刚 刚新建的模板。

![图片[6]-BlueLotus_XSS平台的搭建 - 欧鹿星球-欧鹿星球](/wp-content/uploads/2023/12/20231223103908638-image.png)

2.生成payload

![图片[7]-BlueLotus_XSS平台的搭建 - 欧鹿星球-欧鹿星球](/wp-content/uploads/2023/12/20231223103959792-image.png)

3.利用payload

将这个payload 插⼊到存在xss漏洞可以插⼊标签的地⽅

![图片[8]-BlueLotus_XSS平台的搭建 - 欧鹿星球-欧鹿星球](/wp-content/uploads/2023/12/20231223104053128-image.png)

4.接收cookie

当受害者访问插⼊了xss代码的地⽅即 可触发漏洞,将受害者的cookie发送到该平台的“接收⾯板”⾥。

![图片[9]-BlueLotus_XSS平台的搭建 - 欧鹿星球-欧鹿星球](/wp-content/uploads/2023/12/20231223104132507-image.png)